Sta facendo il giro del web la notizia circa la diffusione di un nuovo spyware ribattezzato “SIMJACKER”, spyware che sfrutta una vulnerabilità SIM Card per trasformarle in una microspia.

Si tratta, a quanto è dato di sapere, di una vulnerabilità che è operativa da circa due anni, sfruttata a fini di spionaggio di massa.

La vulnerabilità si sarebbe diffusa praticamente su gran parte dei modelli di devices delle più note case produttrici che usano il medesimo sistema di gestione delle SIM Card, rimasto invariato da circa una decina di anni, per cui non c’è al momento un dispositivo più sicuro rispetto ad altri.

Come affermato dai ricercatori irlandesi che hanno scoperto la falla, essa è stata specificatamente sfruttata da qualche tempo da una Società privata che lavora per alcuni Governi a fini di sorveglianza di massa.

Come sfruttare la vulnerabilità SIM card

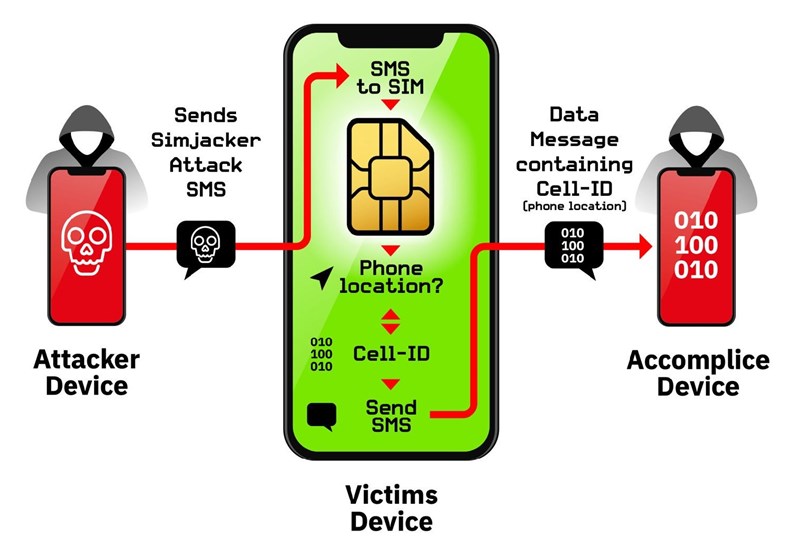

Per sfruttare la vulnerabilità delle SIM card, con un SMS inviato dall’attaccante, e di cui non rimangono tracce nel dispositivo preso di mira, vengono impartiti comandi che permettono all’attaccante stesso di mettere sotto controllo il telefono dell’inconsapevole vittima attraverso l’applicazione S@T Browser.

Una volta messo sotto controllo il telefono, sfruttare il privilegio per diffondere malware, geolocalizzare la posizione del dispositivo, spiare la vittima ma anche le persone con cui viene a contatto, inviare SMS truffaldini dal telefono della vittima stessa ed altre azioni malevole.

Il tutto accade senza che l’utente proprietario del dispositivo sotto attacco si avveda che c’è qualcosa che non va, potendo così sfruttare la falla della SIM card.

Al momento non si intravvede una soluzione al problema, sia perché i dispositivi che sono stati infettati da questa vulnerabilità sono milioni ed anche perché per la prima volta non ci troviamo di fronte ad un malware diffuso attraverso un link malevolo ma bensì utilizzando una falla del sistema, per cui non è facile trovare una soluzione senza andare prima a chiudere l’anzidetta falla.

In un prossimo incontro a Londra fra gli esperti del settore si farà il punto della situazione, fermo restando secondo gli stessi studiosi che questo attacco è uno dei più temibili e sofisticati avvenuti negli ultimi anni e che la scoperta della vulnerabilità può aprire le porte ad altri attacchi ancora più sofisticati e malevoli.

Nei mesi scorsi su queste pagine vi abbiamo parlato di altri spyware, da “Exodus” a “Pegasus” che, creati per attività di captazione da remoto a fini di indagine o anche qui per fini di sorveglianza di massa, si sono diffusi poi non solo alle persone sotto indagine o alle persone da sorvegliare ma anche ad ignari utenti sfruttando alcune vulnerabilità, poi sanate, in app presenti sui dispositivi di ognuno di noi.

Questo spyware sembra seguire la stessa strada ed ora a sfruttarne le sue potenzialità sono soprattutto hackers malevoli.

Nonostante gli allarmi, fra gli altri, di organizzazioni non governative di tutela dei diritti umani e da ultimo del Garante Privacy italiano sul caso Exodus sui rischi di questi sistemi di intercettazione, siamo tuttavia convinti che sarà difficilissimo trovare una soluzione fino a quando il ricchissimo business derivante dalla produzione di questi malware a fini di intercettazione e di sorveglianza di massa prevarrà sulla tutela dei diritti dei cittadini che usano questi devices come proiezione digitale della loro vita reale.

di Alfonso Buccini